Extreme Networks Campus Fabric

Jak w kilku krokach stworzyć zautomatyzowaną sieć kampusową?

Era cyfrowa, w której się obecnie znajdujemy, kompletnie przebudowała świat firm jaki znamy z przeszłości. Widać wyraźnie, że dynamika zmian ciągle rośnie. Coraz trudniej jest nadążyć nad zmieniającymi się trendami i wymaganiami stawianymi przed sieciami informatycznymi.

Sieci „z przeszłości” były zaprojektowane dla zapewnienia prostych, przewidywalnych przepływów: podłączenie użytkownika do sieci, odebranie poczty elektronicznej, czy też wysłanie wydruku na drukarkę sieciową.

Co się zmieniło?

Technologia rozwija się w bardzo szybkim tempie: robotyka, urządzenia Interetu Rzeczy (IoT), transmisje multimediów w wysokiej rozdzielczości, integracja z systemami AI/ML (Artificial Intelligence, Machine Learning), obsługa urządzeń dostępowych użytkowników (BYOD – Bring Your Own Device) to tylko niektóre z trendów stawiające zupełnie nowe wymagania dla bezpiecznej łączności oraz wymagających obsługi większych przepustowości w czasie rzeczywistym.

Aktualne problemy administratorów sieci

Spróbujmy je podsumować. Oto kilka, z którymi spotykamy się najczęściej:

- Przestarzała architektura sieci – wiele sieci ewoluowało ze „starego” modelu sieci opartego na trzech warstwach (Rdzeń, Agregacja, Dostęp). W dobie technologii takich jak wirtualizacja serwerów, mobilność, IoT, przetwarzanie w chmurze itp., przestarzała architektura sieci praktycznie uniemożliwia rozwój.

- Ręczna konfiguracja urządzeń – była do zaakceptowania w mocno statycznych architekturach sieciowych. We współczesnych środowiskach, gdzie co roku obserwujemy rosnącą ilość podłączanych do sieci urządzeń wymagających mobilności, przenaszalności oraz dostępności, ręczna konfiguracja infrastruktury sieciowej zwiększa ryzyko naruszeń bezpieczeństwa i popełnienia błędów konfiguracyjnych.

- Duża złożoność – sieci ewoluujące na przestrzeni wielu lat ze zmieniającymi się założeniami i koncepcjami mogą wykorzystywać wiele współzależnych protokołów. Począwszy od Spanning Tree Protocol (STP) i jego odmian, poprzez protokoły routingu – OSPF, BGP, obsługi ruchu multicast (IGMP, PIM etc). Rosnąca komplikacja sieci połączona z zaszłościami jest kolejnym, dużym utrudnieniem w rozwoju.

- Bezpieczeństwo infrastruktury sieciowej – to aspekt będący w centrum uwagi. Ciągle bardzo wiele sieci nie wykorzystuje segmentacji VLAN z kontrolą dostępu. Wzrost częstotliwości i złożoności cyberataków w połączeniu z nowymi wektorami ataków – takimi jak IoT czy chmura – wymagają redefiniowania roli infrastruktury sieciowej, a segmentacja sieci jest jednym z najlepszych mechanizmów ograniczania zasięgu potencjalnych szkód.

- Zintegrowane połączenia przewodowe i bezprzewodowe – w erze BYOD (Bring Your Own Device) niezbędne staje się umożliwienie użytkownikom dostępu do sieci z szerokiej gamy urządzeń dostępowych, jednocześnie nie tracąc na bezpieczeństwie. Rola dostępu bezprzewodowego również się zmieniła na przestrzeni ostatnich lat. Od roli uzupełniającej w przestrzeni biurowej, do podstawowego medium dostępowego dla urządzeń końcowych użytkowników, oraz dla ciągle rosnącej gamy urządzeń IoT.

- Obsługa ruchu multicast. Współczesne sieci muszą zapewniać efektywny transport dla transmisji typu multicast IP. Wymagania na obsługę strumieniowania wideo, telewizji IP (IP TV), rozwiązania typu digital signage – a to wszystko w coraz lepszej jakości (rozdzielczości HD a nawet 4k) – stają się standardem w organizacjach. Niestety konfiguracja infrastruktury sieciowej do obsługi ruchu multicast może być dużym wyzwaniem.

Z pomocą przychodzi rozwiązanie Fabric Connect!

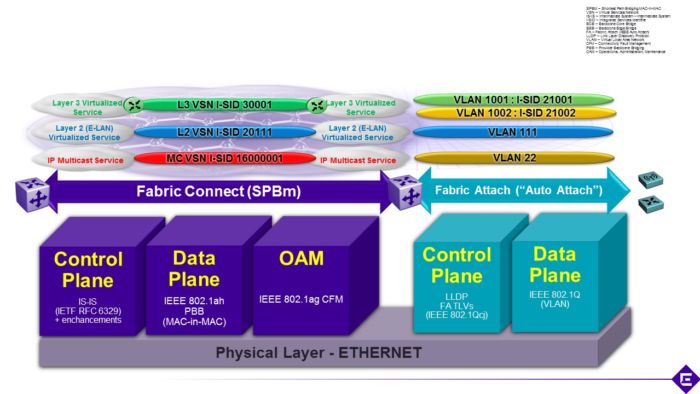

Rozwiązaniem, które idealnie adresuje wyżej wymienione problemy jest Fabric Connect firmy Extreme Networks. Rozwiązanie jest architekturą sieci szkieletowej (i nie tylko) opartej o tzw. „Ethernet Fabric”. Nazwa nawiązuje do schematu połączeń urządzeń, który przypomina siatkę splecioną jak włókna w tkaninie (ang. Fabric). Fabric Connect wykorzystuje tunelowanie w warstwie 2 (tzw. MAC in MAC) z wykorzystaniem protokołu SPBm (Shortest Path Bridging MAC mode), unikanie pętli oraz routing, który jest realizowany za pomocą Shortest Path Bridging (SPB – 801.aq) z wykorzystaniem protokołu IS-IS (Intermediate System to Intermediate System) jako warstwą kontroli. Rozszerzenia te zostały dodane do standardu 802.1Q-2011.

Protokół SPB może obsłużyć do ponad 16 milionów serwisów zwanych I-SID (Service Instance VLAN-ID), co zapewnia bardzo dużą skalowalność. Pozwala to w na uruchomienie dowolnie opracowanej segmentacji czy mikrosegmentacji w sieci klienta, czy zapewnić dużą ilość niezależnych usług w sieci wielousługowej pracującej dla niezależnych organizacji.

Szkielet sieci Fabric Connect jest zbudowany z przełączników, które wykorzystują swoje adresy MAC jako identyfikatory węzłów, a całość komunikacji odbywa się w warstwie 2 (Ethernet). Znakomicie upraszcza to konfigurację sieci i skraca czas zbieżności sieci w przypadku awarii któregoś z połączń lub węzłów.

Istnieje również możliwość dołączania części przełączników poprzez sieć w warstwie 3 – rozwiązanie to nazywa się „Fabric Extend”.

Całość systemu może być zarządzana oraz monitorowana za pomocą systemów: XMC (Extreme Management Center) oraz systemu ExtremeCloud IQ.

Efekt?

Extreme Networks Fabric Connect umożliwia zbudowanie bezpiecznej i skalowalnej sieci szkieletowej.

Pozwala przy tym na obsługę wszelakiego typu serwisów, z prostą konfiguracją i codziennym zarządzaniem.

Zobacz jak działa infrastruktura Fabric Connect!

- Co to jest Fabric Connect?

- Jakie protokoły wykorzystuje i jak działa?

- Sprawdź, jak łatwo możesz definiować usługi sieciowe – transport L2, L3 czy też ruchu multicastowego

- Zobacz, w jaki sposób sieć automatycznie dostarcza te usługi podłączanym urządzeniom końcowym

- Dowiedz się, jak podnieść poziom bezpieczeństwa własnej sieci dzięki rozwiązaniu Campus Fabric.

Typowe usługi jakie możemy realizować w sieciach to obsługa połączeń w ramach sieci VLAN, obsługa podsieci IP oraz VRF (Virtual Routing ad Forwarding). Wszystkie te usługi możemy zrealizować w sieci Fabric Connect za pomocą odpowiedniego typu serwisów:

- Layer2 VSNs (L2 Virtualized Network Services) – podstawowy serwis pozwalający na transport sieci VLAN poprzez strukturę Fabric Connect. Brzegowe urządzenia Fabric Connect mapują określony numer VLAN na identyfikator I-SID.

- Layer3 VSNs (L3 Virtualized Network Services) – umożliwia podzielenie sieci na segmenty logiczne, zawierające sieci VLAN oraz własną topologię routingu. W tym wypadku VRF jest mapowany na identyfikator I-SID. Usługi L3 VSN zapewniają obsługę zarówno IPv4 jak i IPv6.

- Transmisja Multicast – serwisy multikastowe w Farbic Connect pozwalają nam zapomnieć o routingu multicastów (PIM czy DVMRP). Serwisy multikastowe są rozgłaszane w ramach struktury Fabric Connect i przesyłają ruch wyłącznie do węzłów zarejestrowanych za pomocą IGMP.

Sprawdź jak Fabric Connect automatyzuje i ułatwia codzienne prace administracyjne!

Dodatkowe funkcjonalności

Bardzo ciekawą technologią wspieraną przez Fabric Connect jest Farbic Attach (802.1Qc). Fabric Attach pozwala urządzeniom podłączonym do Fabric Connect sygnalizować do jakiej usługi (I-SID) mają zostać dołączone. Funkcjonalność ta jest w pełni wspierana przez przełączniki dostępowe z systemem operacyjnym EXOS oraz VOSS, poprzez punkty dostępowe z oferty Extreme Networks oraz wirtualny przełącznik OVS (Open Virtual Switch).

Jeśli połączymy funkcjonalność Fabric Attach z systemem NAC (Network Access Control), uzyskamy w pełni automatyczny proces konfiguracji usług sieciowych dla podłączanych klientów. Po poprawnym uwierzytelnieniu się klienta na przełączniku dostępowym, serwer NAC wysyła informację o sieci VLAN – do której powinien zostać podłączony – jak również o identyfikatorze I-SID, który jest wykorzystany przez przełącznik dostępowy aby poinformować przełącznik Fabric Connect do jakiego serwisu ma zostać podłączony dany klient.

Sieci Fabric Connect mogą być również łączone za pomocą sieci IP – poprzez urządzenia, które nie potrafią obsługiwać SPB. Technologia ta nazywa się Fabric Extend i obecnie może wykorzystywać zarówno VXLAN jak i IPSec do połączenia pomiędzy lokalizacjami. W efekcie możliwe jest uruchomienie jednej sieci fabric w różnych lokalizacjach klienta, które są połączone przez sieć operatora. Możemy zachować pełną funkcjonalność i elastyczność rozwiązania bez konieczności posiadania dedykowanych światłowodów.

A jak to działa w rzeczywistości? Opinie naszych klientów:

„Każde urządzenie posiada pewien system operacyjny, który jest mniej lub bardziej podatny na ewentualne zagrożenia. Wychodząc od tej myśli, opracowaliśmy koncepcję stref bezpieczeństwa. Naszym celem było wydzielenie grup klientów pod kątem stopnia „zaufania”, tak aby można było je łatwo wydzielać oraz nimi zarządzać. Warunkami brzegowymi procesu zakupowego było więc odejście od modelu mocno standardowego, na rzecz rozwiązania software-defined network – tak, by otworzyć się na elastyczność, transparentność oraz możliwości szybkiego zarządzania i dostosowania sieci do potrzeb”

„To, co nas przekonało do rozwiązania Extreme, to to, że koncepcja ta gwarantowała nam wysoką elastyczność oraz eliminowała skomplikowany proces zarządzania, oferując dużą dozę automatyzacji przy zbudowaniu pewnych schematów działań.” Paweł Stakuć Senior Information Technology Specialist, IT Infrastructure w Volkswagen Polska.

Przeczytaj o wdrożeniu w Skoda Auto

Przeczytaj o wdrożeniu w Volkswagen Poland

Poznaj 10 powodów dlaczego Extreme Fabric daje właściwą podstawę dla Twojego biznesu